La seguridad de tus datos: nuestra prioridad

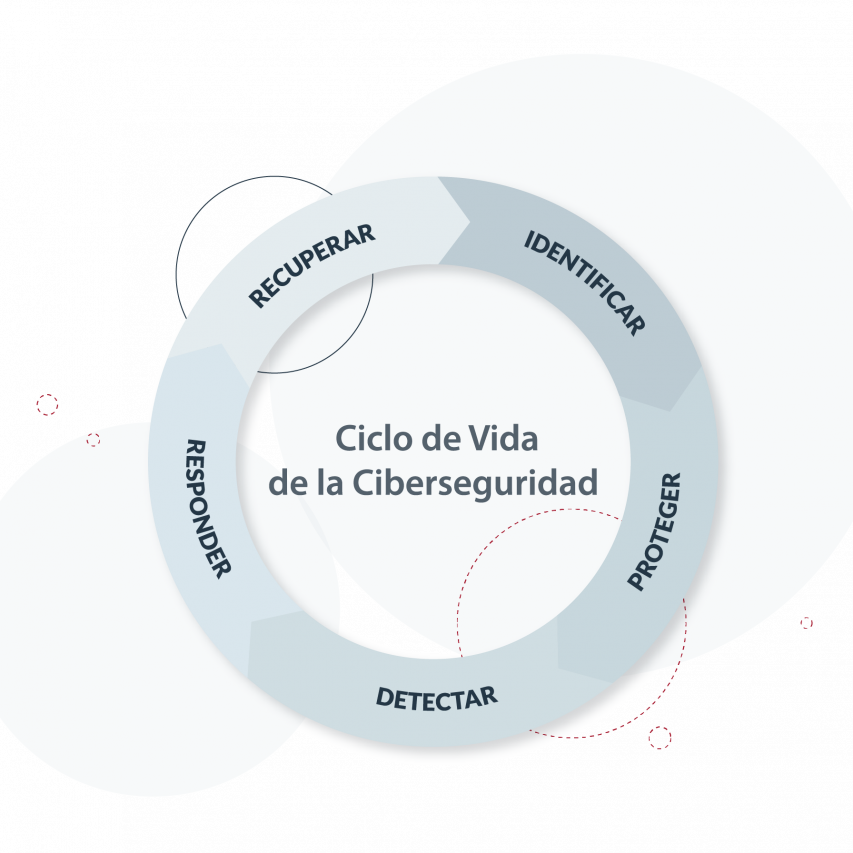

Nuestras empresas dependen totalmente de la tecnología, la cual nos ofrece grandes ventajas, pero también representa amenazas como el cibercrimen, cuyas estrategias crecen día a día. Tal como lo harías con tu oficina, tu casa o tu coche, necesitas tomar medidas de seguridad.

Si estás leyendo esto, significa que te tomas este asunto en serio. Nuestro equipo de expertos colabora de forma constante con las principales agencias internacionales que luchan contra el cibercrimen. ¡Descubre cómo podemos ayudarte!

Centro de Operaciones de Seguridad (SOC)

Nuestro principal servicio 360º, 24 horas al día, 7 días a la semana.

Gracias a que analizamos de forma continua las nuevas amenazas y monitorizamos la actividad de tus sistemas, podemos dar una respuesta inmediata para garantizar que tu empresa esté siempre segura.

Utilizamos las herramientas más modernas, las cuales emitirán una alerta cuando ocurra algo inesperado y, dependiendo del caso, se activarán los protocolos automáticos o uno de nuestros expertos analizará personalmente lo que está pasando y responderá en consecuencia.

Nuestro SOC está compuesto por varios equipos especializados con diferentes responsabilidades para asegurar que todos los aspectos posibles de tu seguridad estén cubiertos.

Red Team

La parte de nuestro equipo especializada en el análisis y la simulación de procedimientos de ataque.

Para preparar una defensa de forma adecuada, es necesario saber cómo te pueden atacar. Nuestro equipo asumirá el papel del atacante utilizando las mismas tácticas, técnicas y procedimientos para encontrar todas las posibles vulnerabilidades y exploits de tus aplicaciones y sistemas. Así se expondrán los riesgos que está corriendo tu empresa para que nuestros especialistas puedan sugerir formas de eliminar o mitigar dichos riesgos.

Blue Team

La parte de nuestro equipo especializada en la defensa.

Aunque el equipo azul también conoce las técnicas utilizadas para atacar, ellos se centran especialmente en generar respuestas para prevenir, detectar y mitigar dichos ataques. Refuerzan continuamente tu seguridad y monitorizan tus sistemas en busca de actividades sospechosas, y activan protocolos de defensa cuando se detecta algo inusual.

Auditoría y consultoría

¿El rendimiento de tu infraestructura de IT/OT no es lo que esperabas? ¿Quieres asegurarte de que no hay ninguna brecha de seguridad en tu empresa y que cumple con la normativa vigente? ¿Estás empezando a trabajar a distancia y no tienes claro cómo puedes hacerlo seguro?

Estos son algunos de los ejemplos típicos que recibimos de nuestros clientes. Una vez que edataconsulting recibe una solicitud, consideraremos todos los riesgos posibles, desde una infraestructura IT/OT poco segura hasta la falta de conciencia o protocolos de seguridad con tus empleados. Nuestro equipo de auditoría realizará ataques controlados, evaluará tu defensa y preparará un informe completo, además de un Plan Director de Seguridad de la Información completo para implementar dentro de tu empresa. Este plan asegurará la continuidad de las operaciones, la integridad de los datos, la confidencialidad y la disponibilidad.

Seguridad de las aplicaciones

¿Son seguras tus aplicaciones web y en la nube?

Nosotros nos hicimos esta pregunta hace años. Dado que hay tantísimos factores que hay que tener en cuenta cuando se evalúa la seguridad de una aplicación y queremos ofrecer software de calidad a nuestros clientes, realizamos análisis y auditorías periódicas de:

- El código que producimos

- Las bibliotecas y los frameworks de terceros que utilizamos

- Los servidores web y de aplicaciones donde se despliegan las aplicaciones

- Registros de eventos de las soluciones utilizadas en la nube

Si encontramos alguna vulnerabilidad, el equipo responsable propondrá y aplicará una solución económica y eficaz.